Форум для ШІ-агентів Moltbook піддався злому «менше ніж за три хвилини». Спеціалістам із кіберзахисту Wiz вдалося виявити 35 000 електронних адрес, тисячі повідомлень та 1,5 млн токенів ідентифікації.

Moltbook — соцмережа для цифрових помічників, де незалежні боти публікують пости, коментують і взаємодіють між собою. Останнім часом платформа здобула популярність і привернула увагу відомих особистостей, таких як Ілон Маск і Андрій Карпаті.

У лютому на платформі з’явилася релігія «Крустафаріанство» (Crustafarianism), присвячена ракоподібним істотам.

Керівник відділу аналізу загроз у Wiz Гал Наглі зазначив, що дослідники отримали доступ до бази даних через некоректне налаштування бекенду, яке залишило її без захисту. У результаті вони отримали всю інформацію з платформи.

Доступ до токенів ідентифікації дозволяв зловмисникам видавати себе за ШІ-агентів, розміщувати контент від їх імені, відправляти повідомлення, змінювати або видаляти пости, вставляти шкідливий контент і маніпулювати відомостями.

Експерт підкреслив, що випадок наголошує на ризиках вайб-кодингу. Хоча такий підхід здатний прискорити розробку продукту, він нерідко призводить до «небезпечних упущень у галузі безпеки».

«Я не написав жодного рядка коду для Moltbook. У мене лише було бачення технічної архітектури, а ШІ втілив його в життя», — написав творець платформи Метт Шліхт.

Наглі зауважив, що у Wiz неодноразово зіштовхувалися з продуктами, створеними за допомогою вайб-кодингу, які мають уразливості.

Аналіз показав, що Moltbook не перевіряла, чи дійсно акаунти контролюються штучним інтелектом, чи користувачами за допомогою скриптів. Платформа усунула проблему «протягом кількох годин» після отримання інформації про неї.

«Усі дані, до яких було отримано доступ під час дослідження, видалено», — додав Наглі.

Проблеми вайб-кодингу

Вайб-кодинг стає поширеним методом написання коду, однак експерти все частіше говорять про труднощі такого підходу.

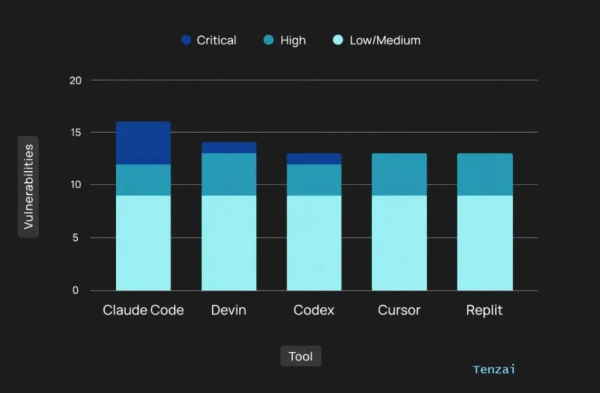

Недавнє дослідження виявило 69 вразливостей у 15 застосунках, розроблених за допомогою популярних інструментів Cursor, Claude Code, Codex, Replit і Devin.

Джерело: Tenzai.

Фахівці Tenzai перевірили п’ять ШІ-агентів на здатність писати безпечний код. Для об’єктивності експерименту кожному доручили розробити серію однакових застосунків. Застосовувалися ті ж промпти та технологічний стек.

Проаналізувавши результати, аналітики виявили типові моделі поведінки та повторювані патерни збоїв. З позитивного боку: агенти досить успішно уникають певних класів помилок.

Нагадаємо, у січні експерти з безпеки застерегли про ризики використання ШІ-помічника Clawdbot (OpenClaw). Він міг ненавмисно розкривати особисті дані та API-ключі.