У чипах для біткоїн-гаманців виявили критичну вразливість

Відомий мікроконтролер, що застосовується в мільярдах IoT-пристроїв і криптогаманцях, має серйозні вади, які можуть призвести до крадіжки біткоїнів. Про це повідомляють фахівці Crypto Deep Tech.

Уразливість з ідентифікатором CVE-2025-27840 у базі NIST стосується чипа ESP32, який використовується для підключення через WiFi та Bluetooth. Цей баг дозволяє зловмисникам постійно заражати мікроконтролери через оновлення, що відкриває можливості для майбутніх атак.

Після успішного злому зловмисники можуть несанкціоновано підписувати криптотранзакції та віддалено викрадати закриті ключі.

Встановлений в апаратних гаманцях, таких як Blockstream Jade, мікроконтролер також має проблеми з ентропією генератора псевдовипадкових чисел (PRNG), що використовується для формування підпису транзакції. Це дає можливість зловмисникам вгадувати пари ключів методом перебору.

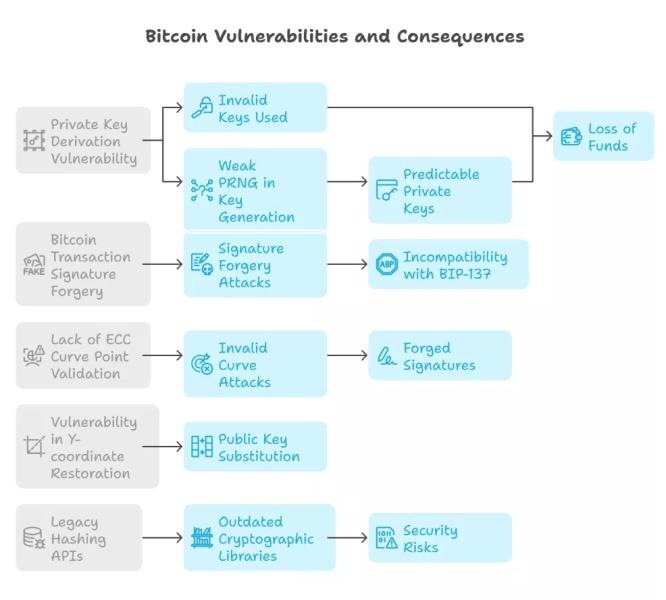

Вразливості біткоїна ESP32 та їх потенційні наслідки. Дані: Crypto Deep Tech.

Під час експериментів фахівці дослідили можливі вектори атак через виявлені недоліки. Реалізація скриптів дозволила:

- створювати недійсні закриті ключі, використовуючи недоліки PRNG;

- підробляти біткоїн-підписи завдяки некоректному хешуванню;

- викрадати приватні ключі через атаки малих груп і маніпуляцій з криптографічними операціями ECC;

- генерувати фальшиві відкриті ключі шляхом експлуатації неоднозначності координати Y на кривій ECC.

У рамках дослідження експерти Crypto Deep Tech використовували реальний гаманець з 10 BTC.

«Впровадження надійних механізмів захисту та регулярні оновлення безпеки є ключовими аспектами для забезпечення безпечного та надійного функціонування цифрових систем. Потреба в покращенні безпеки в пристроях і мережах, таких як ESP32, стає дедалі більш актуальною», — резюмували фахівці.

Нагадаємо, в березні виробник апаратних криптогаманців Trezor усунув уразливість у моделях Safe 3 і Safe 5. Проблема була пов’язана з мікроконтролером, що відповідає за проведення криптографічних операцій.