Мені потрібні твій одяг, чоботи та номер картки. Як ШІ допомагає шахраям

Штучний інтелект змінює практично всі галузі, і кібербезпека не стала винятком. Глобальний ринок захисних рішень на базі ШІ 2024 року перевищив $30 млрд і, згідно з прогнозами, до 2030 року досягне $135 млрд.

В арсеналі зловмисників до традиційних методів на кшталт соціальної інженерії додалися масштабні кампанії дезінформації та синтетичні медіа. Мюнхенський звіт з безпеки та Всесвітній економічний форум виділили цей напрям як один із критичних ризиків на найближчі роки. Особливої актуальності проблема набула 2024 року, коли близько 4 млрд людей по всьому світу брали участь у виборах.

Зловмисники швидко освоюють нові технології, удосконалюючи методи атак. Розвиток великих мовних моделей сприяє еволюції загроз, роблячи шахрайські схеми більш витонченими.

При цьому поріг входу в кіберзлочинність знижується. Для проведення атак потрібно дедалі менше спеціальних знань, а сучасні алгоритми настільки ускладнили розрізнення синтетичного і реального контенту, що навіть спеціалізовані системи не можуть ідентифікувати їх.

ForkLog проаналізував ключові можливості та ризики ШІ у сфері цифрової безпеки та підготував рекомендації щодо захисту від сучасних загроз.

Переваги ШІ для кібербезпеки

Сучасні організації дедалі частіше інтегрують ШІ в традиційний інструментарій цифрового захисту: антивірусні рішення, системи запобігання витокам даних, виявлення шахрайства, управління доступом і виявлення вторгнень. Здатність штучного інтелекту аналізувати масштабні масиви інформації відкриває нові можливості у сфері безпеки:

- виявлення реальних атак із більшою точністю, ніж людина, зменшення кількості помилкових спрацьовувань і визначення пріоритетності заходів у відповідь з урахуванням їхніх реальних ризиків;

- маркування фішингових електронних листів і повідомлень;

- моделювання атак з використанням соціальної інженерії, що допомагає службам безпеки виявити потенційні вразливості;

- оперативний аналіз величезних масивів даних, пов’язаних з інцидентами, що дає змогу оперативно вживати заходів щодо локалізації загрози.

Особливу цінність ШІ представляє в тестуванні на проникнення — спрямованому дослідженні захисту програмного забезпечення та мереж. Розробляючи спеціалізовані інструменти для роботи з власною інфраструктурою, організації можуть завчасно виявляти слабкі місця до їх виявлення хакерами.

Впровадження ШІ-технологій у системи безпеки не тільки підвищує рівень захисту даних, а й оптимізує IT-витрати підприємств завдяки запобіганню потенційним атакам.

Як хакери зловживають штучним інтелектом

Кіберзлочинці вкрай винахідливі в освоєнні нових технологій. Розглянемо основні способи використання ШІ в незаконних цілях.

Схеми соціальної інженерії

В основі цих схем лежить психологічне маніпулювання з метою отримання конфіденційної інформації або примусу до дій, що компрометують безпеку. Арсенал включає фішинг, вішинг і підміну ділового листування.

Технології ШІ допомагають автоматизувати створення персоналізованих шахрайських повідомлень. У результаті зловмисники збільшують масштаб атак за менших часових витрат, досягаючи більш високої ефективності.

Злам паролів

Штучний інтелект удосконалює алгоритми розшифровки, роблячи процес швидшим і точнішим. Це підвищує ефективність атак і мотивує зловмисників приділяти більше уваги цьому напрямку.

Дослідження Security Hero у 2023 році продемонструвало можливості генеративного ШІ у зломі паролів, «згодувавши» нейромережі 15 млн даних облікових записів.

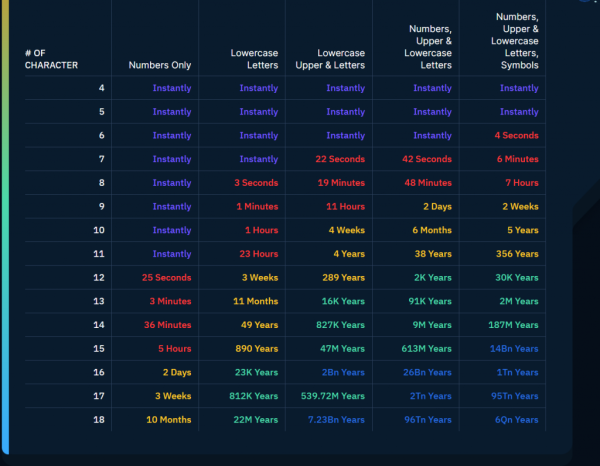

Швидкість злому паролів за допомогою ШІ залежно від складності комбінації. Джерело: Security Hero.

У результаті 51% паролів було зламано менш ніж за хвилину. Уже через годину вдалося підібрати 65% комбінацій, через добу — 71%, а за місяць — 81%.

Експеримент також виявив чіткі закономірності. Комбінації, що складаються тільки з цифр, зламувалися за секунди, а час підбору збільшувався пропорційно кількості літер і використанню різних регістрів.

Діпфейки та кіберзагрози

Цей метод обману ґрунтується на здатності ШІ маніпулювати аудіо- та відеоконтентом, створюючи переконливу імітацію. Діпфейки можуть моментально поширюватися через соціальні мережі, спричиняючи паніку і дезорієнтацію у користувачів.

Такі технології часто комбінуються з іншими видами шахрайства. Показовий приклад — схема, розкрита в жовтні 2024 року, коли зловмисники використовували підроблені відеодзвінки з образами привабливих жінок для обману чоловіків. Пропонуючи «інвестиції» в криптовалюти, шахраї викрали понад $46 млн.

Інший випадок стався в гонконзький філії однієї великої компанії. Використовуючи технологію діпфейка, зловмисники створили образ фінансового директора під час відеоконференції. У результаті співробітник перевів їм $25 млн.

«Отруєння» даних

Новий вектор атак спрямований на «отруєння» або компрометацію навчальних даних. Зловмисники навмисно спотворюють інформацію, використовувану алгоритмами ШІ, що призводить до ухвалення помилкових рішень.

У 2024 році фахівці Техаського університету виявили метод атаки на системи на кшталт Microsoft Copilot. Впроваджуючи спеціально створений контент в індексовані документи, шахраї змушують систему генерувати дезінформацію з посиланнями на уявно надійні джерела. Особлива небезпека полягає в тому, що навіть після видалення шкідливих даних спотворена інформація може зберігатися в системі.

Виявлення такого типу атак вимагає багато часу, через що масштаб збитків до моменту виявлення може виявитися істотним.

Протидія загрозам штучного інтелекту: базові принципи захисту

У міру розвитку технологій зростає стурбованість щодо цифрової безпеки. Регуляторні органи різних країн активно працюють над створенням правової бази для максимізації переваг ШІ за умови зниження ризиків, проте мало хто зміг представити комплексне законодавство в цій галузі.

Утім, адаптація до сучасних загроз не вимагає кардинального перегляду принципів кібербезпеки. Основний акцент зміщується на посилення наявних заходів захисту в ключових напрямках.

Протидія соціальній інженерії починається з контролю публічної інформації, обачності в онлайн-комунікаціях і перевірки підозрілих посилань. У питаннях паролів рекомендується використовувати унікальні складні комбінації та двофакторну автентифікацію.

Для протидії діпфейкам важливо перевіряти чутливу інформацію через альтернативні канали зв’язку, особливо під час фінансових операцій. Робота з ШІ-системами вимагає використання перевірених джерел даних і офіційних датасетів для мінімізації ризиків «отруєння».

Систематичне дотримання базових принципів цифрової безпеки залишається незмінним протягом багатьох років. Розвиток штучного інтелекту підвищує значущість превентивних заходів та оперативного реагування на загрози, що виникають.